Privacidade, temos realmente?

Eu nunca fui um cara paranóico com segurança e privacidade, afinal como tudo é um trade-off, quanto maior seu nível de segurança ou privacidade menor é a praticidade no dia a dia. Mas o rumo que nosso país vem tomando ultimamente me fez repensar um pouco sobre essa coisa chamada “liberdade de expressão e privacidade”. Até onde sua liberdade/privacidade é garantida? Será mesmo que Big Techs como Google, Meta e afins que possuem atividade comercial no país e estão sujeitas a sanções do judiciário garantem isso pra você?

Uma coisa é colocar nos termos de privacidade que nossos dados estão criptografados e seguros, e outra é ter um oficial de justiça na porta do escritório com um ofício em mãos e uma ameaça de multa milionária em caso de não cumprimento. Será que essas empresas que dizem ter criptografia de ponta a ponta como o WhatsApp, Telegram etc realmente implementam 100% sem nenhum backdoor? Não é a primeira vez que isso ocorre, a Apple já foi pressionada pelo Governo do EUA que criasse brechas no iOS para facilidar acesso a arquivos dos usuários.

Com isso na cabeça eu pensei que realmente precisaria de uma forma de comunicação onde eu pudesse ter um pouco mais de privacidade e não precisasse confiar 100% na criptografia de terceiros. Inclusive se você quer usar algum serviço bloqueado no país através de uma VPN, não seja descuidado ao ponto de fazer isso usando uma conta que todo mundo te reconhece através dela, o ideal seria fazer uma nova conta, sem vínculo nenhum com você. E ja que você vai fazer uma conta nova, não vai me fazer a besteira de usar o seu e-mail principal, ou criar um novo num GMail ou Yahoo da vida! Por isso nesse post quero mostrar como eu fiz para criar um e-mail que não tivesse nenhum a mim e que eu pudesse enviar mensagens sem que o conteúdo fossem visto por ninguém além do destinatário.

Se você não quer criar uma outra conta de e-mail mas gostaria de ter a possibilidade de trocar mensagens sem que o conteúdo do seu e-mail possa ler lido, no fim desse post eu te falo como fazer isso também.

Suiça, o paraíso fiscal… e digital!

Já é de conhecimento das pessoas que na Suíça eles levam a privacidade muito a sério e por conta disso o sistema financeiro suiço sempre foi visto como uma forma de escapar das tributações e lavagem de dinheiro já que os bancos não sem importam muito de onde vem o dinheiro, apesar do país estar tentando mudar isso nos últimos anos.

Acontece que a Suiça leva a soberania jurídica muito a sério, isso não significa que uma pessoa/empresa na Suiça está imúne de ser notificada por outro país, mas sim que antes de simplesmente antes de acatar qualquer pedido de cooperação judicial (como acesso a dados, extradição, ou busca e apreensão), além de precisar ser feito através de canais diplomáticos formais, ainda passa por uma revisão rigorosa da justiça suiça.

Ainda assim considero de longe a melhor opção atualmente para privacidade, por isso escolhi o Proton Mail, um provedor que está baseado em Geneva, na Suiça para fazer uma conta de e-mail segura para mim.

Proton Mail, privacidade por padrão

Vamos manter o nível de paraónia alta nessa post 😂, então vamos usar o navegador Tor para acessar e o site do Pronto Mail e criar nossa conta. Dessa forma não expomos nosso IP verdadeiro ao acessar o site, pois nosso tráfego é replicado por vários nodes até chegar ao site do Proton, logo não haverá registros do seu IP acessando o site. 🥸

Agora é clicar em Create a free account no canto superior direto e o Proton vai te oferecer as opções pagas, que te dá alguns benefícios a mais além do espaço em disco, como a possibilidade de criar mais contas de e-mail e aliases, que são tipo e-mails temporários que você usa quando não quer divulga seu e-mail verdadeiro. Na data que escrevo esse post os preços começam a partir de € 3.99/mês no plano anual. Mas para esse post vamos fazer auma conta gratuita, onde temos até 1GB de espaço em disco e 1 endereço de e-mail

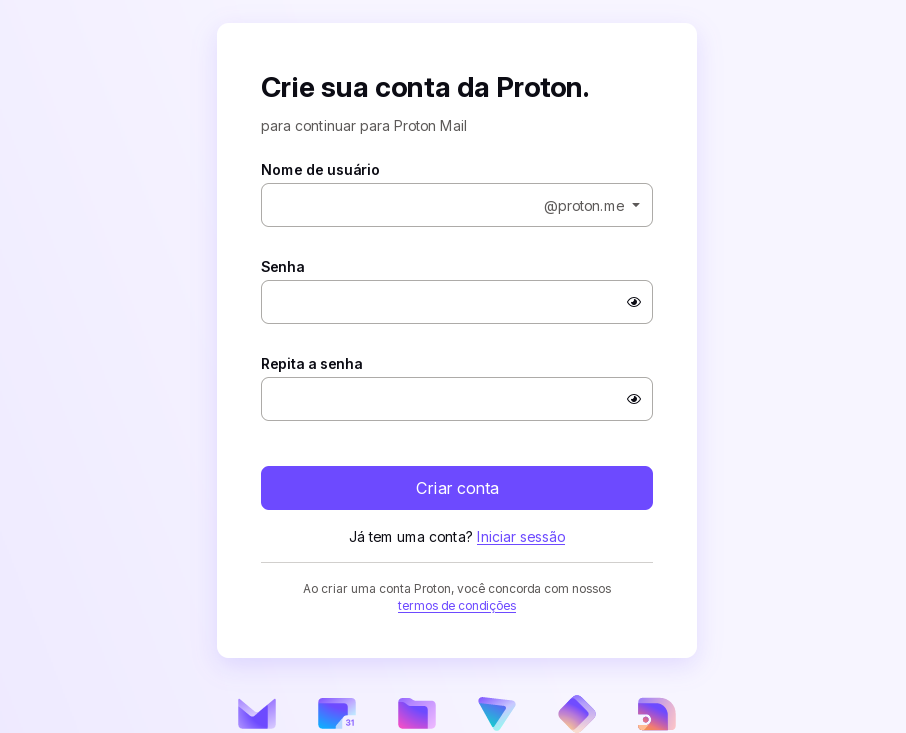

E aqui é onde começa e termina o cadastro! O fórmulário tem apenas 3 campos para você inserir dados, seu nome de usuário que será seu e-mail, e dois campos para senha, somente. O Proton não quer saber seu nome, seu gênero, de que país você é, absolutamente nada, apenas um nome de usuário e a senha.

E ai, você pode colocar um nome sem nenhuma ligação com você, no caso vamos criar uma conta com o nome juninhomatadordeporco@proton.me 😁

Pode acontecer deles precisarem fazer um verificação para saber se você é um humano ou bot, e por isso seja necessário uma verificação por e-mail ou SMS, que foi o caso do nosso exemplo do juninho. Spammers tentam usar o serviço para aplicar golpes e espalhar vírus por e-mail o que pode prejudicar a reputação do IP dos servidores da Proton, fazendo com que outros serviços como GMail, Apple e Yahoo por exemplo, tratem a domínio da Proton como spam e até recusem o recebimento dos e-mails.

Segundo a política deles, esse número/email é vinculado a uma hash e não a sua conta em si, logo não tem como associar ao e-mail de verificação a conta que você está criando. Faça sua validação e siga para a próxima tela onde será pedido que crie contatos de recuperação.

Agora vem outra parte importante, que é a definição de um método de recuperação para sua conta. É opcional, mas se você realmente pretende manter essa conta e dependendo de qual o seu propósito com ela pode ser interessante você manter uma forma de recuperar seu acesso.

No Proton Mail, eles também usam uma criptografia na sua conta inteira, logo se você esquecer a senha de acesso e sem nenhum método de recuperação, pode de dar adeus a toooodos os seu e-mails, NÃO HÁ COMO RECUPERAR, no nosso exemplo eu não defini, pois essa conta será excluída ao fim dessa publicação. Inclusive o Proton me alertou sobre o risco de não ter uma forma recuperar. Mas se você não fizer agora e depois mudar de idéia, nas configurações da para colocar um e-mail e número de telefone para recuperação.

Passado esse ponto você já vai estar logado na sua nova conta de e-mail, aberta através da rede Tor, com anonimato na sua conexão e sem vinculo a você. Esse seria o uso básico, por padrão seus emails serão criptografados quando você enviar mensagens de um e-mail Proton para outro e-email Proton, mas se enviar para fora, GMail, Yahoo ou Outlook por exemplo, não serão criptografados, logo apesar de não ter nenhuma conexão com você, o conteúdo pode ser lido. Por isso vamos avançar para o passo 2, ativando o modo avançado!

OpenPGP, a privacidade muito boa!

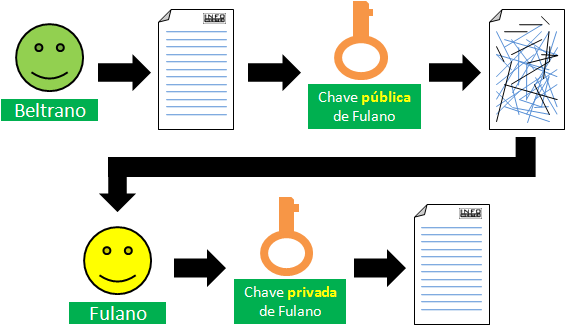

Já estamos acostumados com o conceito de HTTPS quando vamos acessar algum site na internet, principalmente serviços financeiros, queremos ter certeza que realmente estamos acessando o site do nosso banco por exemplo, e que ninguem vai poder ver as informações que estamos enviando. Por isso temos os certificados que funcionam com o conceito de chave pública e privada.

A chave pública como o nome já, diz é pública e qualquer um pode tê-la, dessa forma quando você quer mandar os dados da sua conta juntamente com a sua senha do internet banking, você encripta essa mensagem com a chave pública do banco e envia a informação. O banco por sua vez, vai usar a chave privada dele para abrir sua mensagem e ver o conteúdo original. Ou seja, quando você envia dados usando a chave pública, somente quem tem chave privada consegue ver o conteúdo original da mensagem.

Ao acessar uma página com HTTPS, seu navegador criar uma chave pública e privada para que você o site troquem as chaves públicas e possam enviar dados criptogradados um para o outro.

Para proteger o conteúdo de e-mails usamos o mesmo princípio de chaves públicas e privadas. O Proton Mail cria um par de chaves, a privada fica na sua conta e a pública você vai compartilhar, isso é feito usando o PGP (Pretty Good Privacy), mais precisamente uma versão open source desse software o OpenPGP.

Da mesma forma que o HTTPS troca chaves públicas, no PGP você também vai trocar chaves públicas com quem você quer trocar mensagens criptografadas. Você pode enviar a sua chave pública de diversas formas, via e-mail descriptografado, WhatsApp ou até pessoalmente num pendrive, vai depender o seu nível de paranóia! 😆

Enviando e-mail encriptados

Por padrão quando você enviar um e-mail para outra conta Proton, automaticamente o Proton Mail vai encriptar sua mensagem e trocar chaves com o destinatário, como ambos estão sob a mesma infra-estrutura, ele consegue automatizar isso pra gente. Na imagem abaixo eu enviei um e-mail da conta do juninhomatadordeporco@proton.me para a minha conta pessoal do Proton.

Perceba o cadeado azul ao lado do email do remetente, isso significa que o conteúdo da mensagem foi encriptado, por baixo dos panos a troca de chaves públicas é feita automaticamente. Observe também que há a possibilidade de você enviar a sua chave pública como anexo. Mas e se eu enviar um e-mail para uma conta em outro provedor, como o GMail? Vamos enviar um e-mail para a minha conta do GMail.

Na tela de composição de e-mail, quando estou enviando um e-mail para fora da Proton que eu não tenho a chave pública desse e-mail, o Proton ainda me dá a possibilidade de eu encriptar a mensagem usando uma senha, assim como posso mandar via anexo a minha chave pública, para que esse contato possa me enviar mensagens encriptadas.

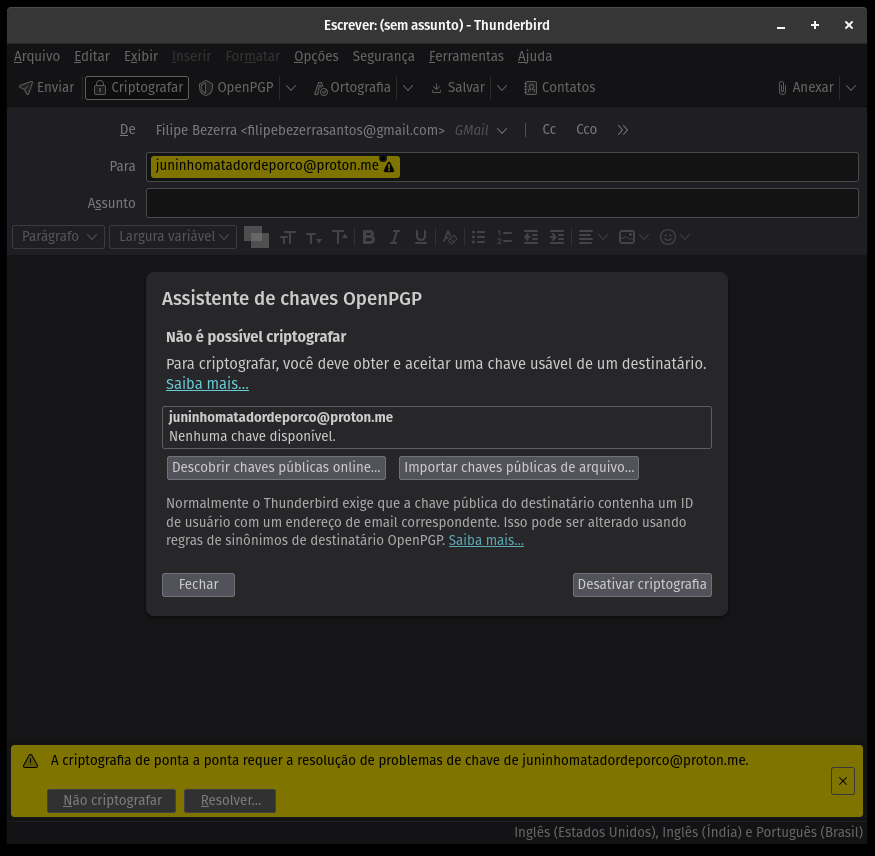

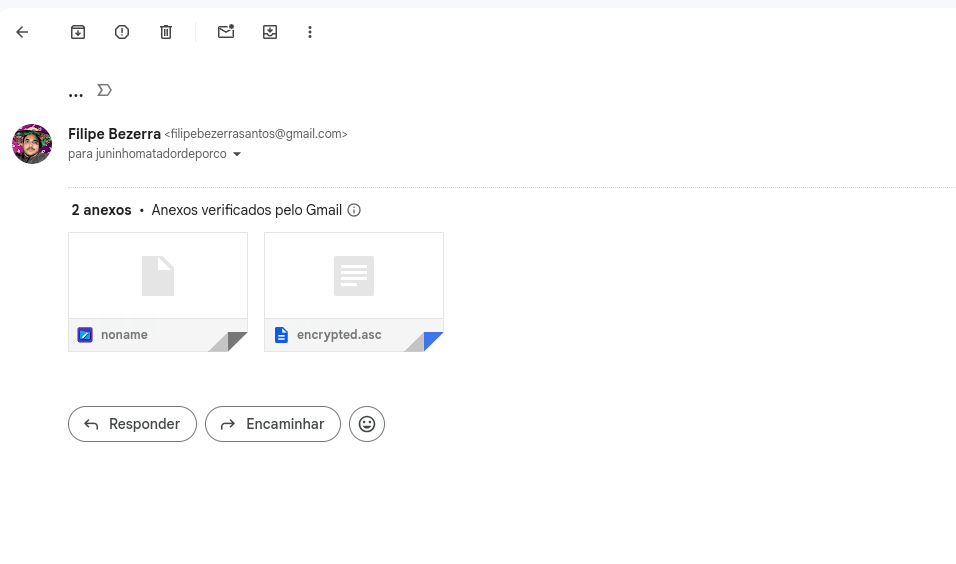

Para agilizar, vou partir do princío que eu já tenho na minha máquina a chave pública do juninho matador de porco salva, então eu vou enviar um e-mail para ele e fechar a mensagem com a chave pública do juninho matador de porco, para que somente ele consiga abrir o conteúdo da mensagem, e ai vem um detalhe um importante.

Nativamente o Google não oferece suporte a PGP pelo navegador como o Proton, isso quer dizer que você não consegue enviar mensagens criptogradadas diretamente pelo GMail, você vai precisar de um cliente de e-mail que tenha suporte para isso. Eu uso o há muito tempo o Thunderbird no meu computador, e o K-9 Mail no Android, ambos da Mozilla e que possuem suporte a PGP, então no Thunderbird eu vou criar um contato e importar a chave pública do juninho.

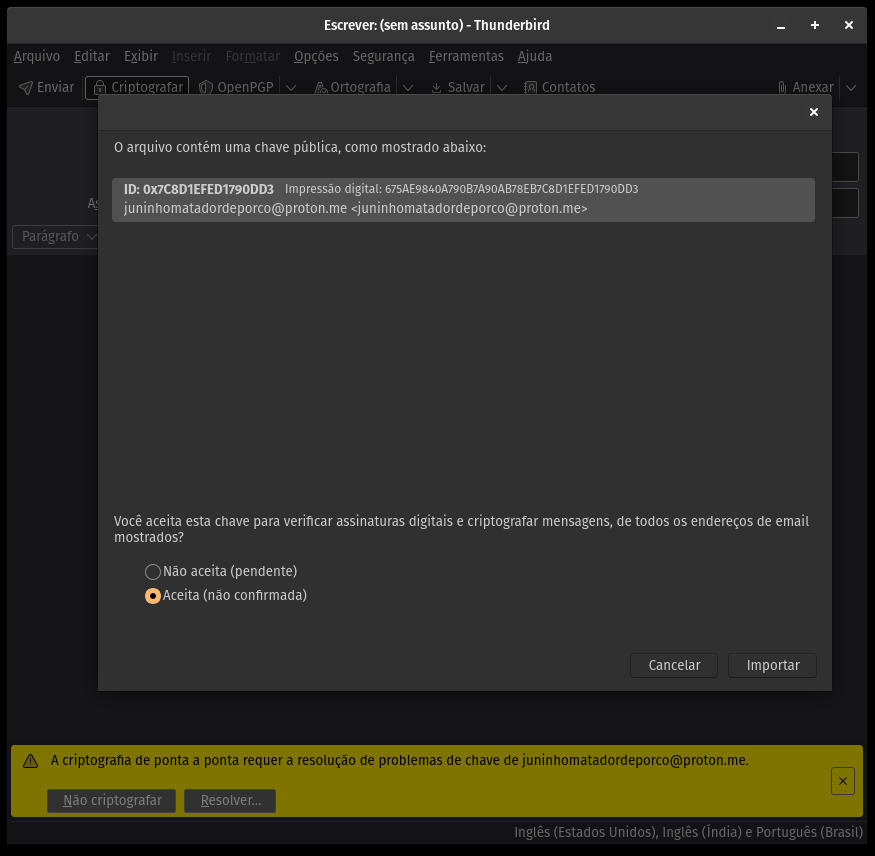

Na tela de composição de e-mail clique em criptografar, o Thunderbird vai verificar se já existe um certificado para esse endereço de e-mail. Caso não, como é no meu caso, vai pedir para fazer a importação do arquivo que eu baixei lá do Proton Mail, no meu computador.

Agora você já pode regidir seu e-mail normalmente como qualquer outro, só garanta que a opção Criptografar está habilitada antes de enviar.

Olha que massa! Pelo GMail não conseguimos ver o conteúdo da mensagem, o Thunderbird encripta até o assundo do e-mail. Ou seja, se o Google monitorar esse e-mail, nessa mensagem especificamente não vai conseguir ver nada.

Mas atenção, devido ao protocolo SMTP que é utilizado para o envio de mensagens, alguns dados são incluídos na mensagem. Veja abaixo que foi exposto meu IP na minha rede local e o meu IP público, mas o resto da mensagem está completamente ilegível.

Return-Path: <filipebezerrasantos@gmail.com>

Received: from [10.1.1.7] ([<meu-ip-publico>])

by smtp.gmail.com with ESMTPSA id d2e1a72fcca58-715e56d8843sm7181344b3a.160.2024.09.02.11.57.16

for <juninhomatadordeporco@proton.me>

(version=TLS1_3 cipher=TLS_AES_128_GCM_SHA256 bits=128/128);

Mon, 02 Sep 2024 11:57:17 -0700 (PDT)

Message-ID: <a2d2ee9f-a8b2-44af-9d1a-a56136467c3c@gmail.com>

Date: Mon, 2 Sep 2024 15:57:14 -0300

MIME-Version: 1.0

User-Agent: Mozilla Thunderbirmeud

Content-Language: en-US, pt-BR, en-IN

To: juninhomatadordeporco@proton.me

From: Filipe Bezerra <filipebezerrasantos@gmail.com>

Autocrypt: addr=filipebezerrasantos@gmail.com; keydata= xsFNBGbTcsoBEAC6PdnOmIUwA2wvzBzHmn76C9n92+AUoC0Rf24AlNa2WG3xGe68QN26gjlh Dx+5JMRxboTuBg7RDaxUJRkr38rkW7AXTmLeksb83tK14Zap8R9VWjWW8HOoawuxvxpxp+1l IVf6d9EsVJiQHkwaGQDecaC3sx23uJ+AvBX509qoBRFpI3Jqj+fXqriE7cXZU9OB2xDNgzhG nn7yl4xObMdKqRE0kkyP1NRioxrLerBJwHWGZHerrJLu3L/cHDQ/tic7JD0f2O8bVtzLAHq2 /w2E0mSEuab1+9SRC7IQdoFURMcvMtbWZ/jR0tVHURiXYAJP43lINPCS22Cr3UBN6vnw4sDQ

{...}

/krqtzUkGQAr1cQ/HrtaEGmMUeznVo++kkDNtNRbtPAtqbmJgjIij81B8LcJkIsmo28wcroy csnApGimgOOs/h+maY3847LHlDJEWwo8yRDWx+4ROaAtWJ8cg0Yvfolrhnnj9/KjI3ELqBva fjTMyZTcYof5MweEg7bs9hlDaASZE42w2aw9FdSKjN3xAHlgJnc9WGmAJSuYC/BRWncg9EaF OWNoQU+9sfZFsirZyMq3AsqClpNu61+iiJ9imPWK

Subject: ...

Content-Type: multipart/encrypted; protocol="application/pgp-encrypted"; boundary="------------vs4oxV5kxafU5FYJ2KLLTy00"

--------------vs4oxV5kxafU5FYJ2KLLTy00

Content-Type: application/pgp-encrypted

Content-Description: PGP/MIME version identification

--------------vs4oxV5kxafU5FYJ2KLLTy00

Content-Type: application/octet-stream; name="encrypted.asc"

Content-Description: OpenPGP encrypted message

Content-Disposition: inline; filename="encrypted.asc"

-----BEGIN PGP MESSAGE-----

wcFMA0IlykMFgIHSAQ/7BhHGu/X2wRg9sDxxOzRaK8A1mNMt18x81IPMulQi7RiWl5BYtl+mLXxy

RugmAySBHSAbpid7PwdsgSKcC6zfkiv1Kryfwn8PANnuGcNj6KMO2hJTEg7A7aVkqtkNHmr837fQ

PKpybTHA2jhZPb938s+TGsDHKFLKLkk3bLYAaQTrGwKeYCDFIFgoQWVjgMKgbP/O7YZqwfcXb7XJ

CnTd7MJrpg6Ab5IRgJY63mRy6Dw4BI/ihAgfYmpubIxOJ36gHyiOK8A8P6AiBr/otfUsBhboPCGU

4P4I99uRipWlbcZj2X/l8XqY3yjGXRlsCAmOMtBeSB3wuGMqF6ekF2UA45HIJnfqRKlktdZ+v4FB

CRdIjrgdkT5hyle5QE1xmhLZ/RfsLR4wyhhTU7CPi9Ne+T5TxuOrVlc5W4EOreDERLTymlY2liaz

WyYDxOBANMg+vroQE29GOL4zY6t0pf3uT5aCaav/SkKzlr1n7RRtEDhg4YeLgo2FfA2VtphEVZ8I

yauElsQqd7tGt38W9ktRgP7jig/CQm0q2dIPkSRhHz+FMDB7aOHhuz4YMvnlJkJwuQN8T0z78eSJ

Aprb8kXkzNvkaN/XgW+eRc7cHqVkSG9DBM2CyRXrbf2HIIwG4NyYyo+eDBLbQypQUSPHwjSxK7ps

cgdX2kg5fTnT+SOjGpzBXgNLw75NHV1PvhIBB0DZWazHgDRtqCpAVWD5t4oE8YjBmSSK7zmDckik

wnPxcDCwCYAQdNWAvakZzuoMOvyvkXjpCRHmyb3GeqZtP857g4In5ROK9RcXfUwAQSHiMd3S7QFA

g2d+FLzXZEJeLWRgkSmBt4wthuc+4Mfd6x6UotusmXy5/LMEu9/DpinHc7mGAbtt21RFBQr1JGr2

wRKdqpDERItROvhk0aeyDja1zKkaEaxZ0PnlMza1ux6AJHCVv+S5UzIBLahJRDUkmh1ud/PMHK7/

blnuJMEndRa43Wex6oIPiaCPSm3s1jTl4Y5QPuHrKBc8LVbcjf2X4k0PmS+k2baM+9kBi8szIq7G

IztyaSt0+adl8r96uVP7S2KVoYhS267C+3fmjGxCMduzlLxnS83w5Ee+trdjfOdFyeJXHB0GzWZ2

0IUCi1rL4cgA7n5hbxrKZ3GnYGZZF3hb+MbD+SU3ZsVLD+6Fy0eWhQay6w1IMWzp3EMGQQVZUEJ5

OuOSMrSC26L6xymWJJ7xmWqIP0+aHj6yxgu4lBM3lZ2GaQE6NvKkqqIjb7aG26fH5OOvaDlT5Y5a

Huy1dvdZ2oSqV+EcaciruK+ozsElL0llg6sUB+ROQYH+0gEy7dRs5j4qlaC6mZD4ivqV/0JODsEE

99aEgEWAoOrbIlJ5m3mSGKFa8AVpmGSSiL4hXBT43+0/aBfhiVEdrfuWmrwufrO3T3ZHRmzl1eTX

mCjbwcXmLasix+xM8eTQooCvoVB19kjzv8QkpT/yDUQP8r1lQcD1sAHWha5ZpaoUT2gueLmamFoy

T/oGsEAIWonRnX2zBUKekbKmHT4aGFH1d1QRTVLNqXxwUhQHqa2NGxkix95yv5FTjV7Nad+JdVMI

Zkb84dK0FIin+tG6v1inyiOF1sMo6bJq+gKl84lL6hdpsKMV28CWTCweju3VtvBOGtCT5Hs2ZL2M

6ta9PPjH4shWrfEOVuy9bG1K4fa1VFajoiyMMbTubBuCd7Dg4TqLVKbJR/lryBMXdH1UujxNrC9z

jOQobbDDb/nzIUVjR328+x7Zkchg4G4a/RsPOIL/y9IQQuWuBWmNlJvpS7sOMx90HQ6vTxSNOSBz

{...}

AIc9PlvKoWrM2fjaq30NzIGwDJcWFcfKZZgcvZ1vOQaaewoP4YNdo2aGtSxSZ+NKE5IgOdhNn9Pw

1jguCsuTTpP/Rx/vRui1Tb93Ofarcc6b6Rs7Id/3xPJlspOPY3jBBqn7JLuq897VmKZDGdv2IS1D

Gof9pVh2/u0F5QS3/Mqdti4RAkT2RH5tPAOdi/5RilPSEknu4smsbtiWbMTk5g4Tg4NHZHzWW3S/

NQo/EGmSBvNgg5jUsO9Ws+iQ2QBKJn4xvYMUcLstXsFefusmv15BRvQc9+MyBBoNOx2hPYmNzl/s

O8+y38QGQHMyZqYvA3um9Tjk6eqFcw09g2aoeKFhMyarGGkqDBgy1EcRMiKH2pkaQUruCdPeID+9

ulT7SiLsXDPDfdcsXWF6vdjOYnlVHaWepsXW2Hg2tt6rXT4Bsnnp84l0au+zvbw1BpYyC7VV9n0H

vdY5dmPZwfKPzoJHJwf1qfY7KTgVB0I7MMGEypoNK/lKQXV0ZuibnjCASksp9v8OVeoQpya7DtxN

lpGNr88ZTj6EqpPlQQ9OcCcStce7TqZtZ/bGlhcS3mjM5ms3edkg9x7kw/MEdeVhxETdN5w9V9qo

xoJEBUIYz7Wp+jks1FOCgL+5Qy3gdpcxssPu03J5D15RUFtByS9Uax1nlkVf+hULnKjqoE9MCPwh

02RgyUqBuEKbiOBzPUe37f/a3w9vqx+ZU3U=

=6btP

-----END PGP MESSAGE-----

--------------vs4oxV5kxafU5FYJ2KLLTy00--

Agora no Proton, o e-mail é descriptografado automaticamente com a minha chave privada e seu conteúdo é exibido normalmente. Veja lá o cadeado verdinho informando que esse e-mail foi protegido com criptografia de ponta a ponta.

Como eu não salvei o GMail nos meus contato do Proton, ele diz que a o e-mail foi assinado mas que o remetente ainda não é confiável. Se eu clicar em Trust key, ele vai salvar o contato e vincular com essa chave pública.

E agora sim você conclui o nível avançado, se você seguiu esse post passo a passo, você vai ter um criado um e-mail sem vínculo com o seu IP, sem nenhuma informação pessoal que lhe identifique, e agora também com a possibilidade de enviar mensagens criptografadas para seus contatos, tudo isso em um provedor de e-mail estabelecido na Suiça. Eu não posso garantir que você não vai ser descorberto, pois quando se trata de segurança digital não existe nada 100% seguro e nem 100% anônimo, o que fazemos é colocar camada sobre camada a fim de dificultar e encobrir seu rastros ao máximo. Mas de nada adianta chegar até aqui e criar um conta no Instagram com esse e-mail e postar suas fotos ou usar em algum serviço que peça o seu nome. 🤷♂️ Se você for descuidado vai deixar escapar alguma informação que te identifique.

E por favor, não use esse conhecimento para o mal, nada ficar espalhando desinformação ou ofender pessoas na internet, tenha ao menos a hombridade de assumir seus B.Os, é o MÍNIMO que você faz, use essa ferramenta como uma forma não ter a sua voz calada sem botar sua integridade em risco.

Agora você pode ter chegado até aqui e não quer criar um novo e-mail, mas quer poder enviar mensagens sem que o GMail, Yahoo, Outlook ou qualquer outro provedor que seja, abra suas mensagens e fique bisbilhotando suas conversas, sim é possível enviar usar o PGP com qualquer e-mail, desde que seu cliente de e-mail e do destinatário suportem pois a encriptação/decriptação é feita localmente e não depende do provedor de e-mail.

Criando chaves públicas e privadas

Os passos a seguir são do linux, que é o meu sistema operacional principal, se você usar Windows, tem um programa que faz a mesma coisa, o Gpg4win, basta pesquisar no Google.

No terminal do linux, verifique a versão do GPG:

filipe@pop-os:~$ gpg --versionSe a versão for >= 2.1.1.17 use o comando abaixo para gerar suas chaves:

filipe@pop-os:~$ gpg --expert --full-generate-keyCaso contrário use:

filipe@pop-os:~$ gpg --default-new-key-algo rsa4096 --gen-keySe sua versão for maior ou igual a 2.1.1.17 você ira ver um prompt como abaixo, onde você irá escolher que tipo de chave você quer criar e qual a criptografia usar. Vamos criar uma chave que possa encriptar e decriptar as mensagens e a criptrografia podemos usar RSA de 4096 bits, que já é bastante comum e difundido. Mas se vale uma sugestão, vamos criar chaves usando ECC (Curva Elíptica). Devido o avanço da computação quântica, já se espera que chaves RSA possam ser facilmente comprometidas, e embora ECC não seja quantum-proof, ela tem uma maior resistencia, se esse assunto te interessa esse paper do MIT pode ser interessante.

Nesse nosso exemplo, vou usar a opção (9) ECC and ECC

filipe@pop-os:~$ gpg --expert --full-generate-key

gpg (GnuPG) 2.2.27; Copyright (C) 2021 Free Software Foundation, Inc.

This is free software: you are free to change and redistribute it.

There is NO WARRANTY, to the extent permitted by law.

Por favor selecione o tipo de chave desejado:

(1) RSA e RSA (padrão)

(2) DSA e Elgamal

(3) DSA (apenas assinatura)

(4) RSA (apenas assinar)

(7) DSA (setar suas próprias capacidades)

(8) RSA (defina suas próprias capacidades)

(9) ECC and ECC

(10) ECC (sign only)

(11) ECC (set your own capabilities)

(13) Existing key

(14) Existing key from card

Sua opção? 9

Agora temos que informar qual tipo de curva queremos usar, vou usar a Curva 25519, é a que está sendo mais adotada no momento.

Please select which elliptic curve you want:

(1) Curve 25519

(3) NIST P-256

(4) NIST P-384

(5) NIST P-521

(6) Brainpool P-256

(7) Brainpool P-384

(8) Brainpool P-512

(9) secp256k1

Sua opção? 1Agora o GPG vai perguntar se você quer definir uma validade para essa chave, o mais comum é que não seja definido tempo de expiração, inclusive o Proton Mail, nem permite que você importe chaves com validade, então não vamos definir uma validade para nossa chave agora.

Depois disso o GnuPG vai pedir seu nome, e-mail e algum comentário, você pode omitir todos os campos pois ele podem te identificar, mas o ideal é que você coloque pelo menos o e-mail para o qual essa chave está sendo criada, assim quando alguém for importar sua chave pública saberá que ele pertence a esse e-mail. O programa vai pedir que você confirme se as informações estão corretas e vai pedir que você crie uma senha para sua chave privada, é uma camada a mais de segurança para que terceiros não usem sua chave facilmente caso ela vaze, então nada de usar “123mudar”! Durante a criação da chave, mova o mouse da forma mais aleatória que puder para que possa gerar entropia suficientemente boa, e ao final você verá algo parecido com isso:

Você selecionou este identificador de usuário:

"seu@email.com"

Muda (N)ome, (C)omentário, (E)ndereço ou (O)k/(S)air? O

Precisamos gerar muitos bytes aleatórios. É uma boa idéia realizar outra

atividade (digitar no teclado, mover o mouse, usar os discos) durante a

geração dos números primos; isso dá ao gerador de números aleatórios

uma chance melhor de conseguir entropia suficiente.

Precisamos gerar muitos bytes aleatórios. É uma boa idéia realizar outra

atividade (digitar no teclado, mover o mouse, usar os discos) durante a

geração dos números primos; isso dá ao gerador de números aleatórios

uma chance melhor de conseguir entropia suficiente.

gpg: chave D85B497A4166FE45 marcada como plenamente confiável

gpg: revocation certificate stored as '/home/filipe/.gnupg/openpgp-revocs.d/001EF97068F84C4F14B2C471D85B497A4166FE45.rev'

chaves pública e privada criadas e assinadas.

pub ed25519 2024-09-02 [SC]

001EF97068F84C4F14B2C471D85B497A4166FE45

uid seu@email.com

sub cv25519 2024-09-02 [E]

Nesse momento suas chaves foram criadas e salvas no seu computador. Agora vamos exportar essas chaves.

# Liste as chaves disponíveis

filipe@pop-os:~$ gpg --list-keys

pub ed25519 2024-09-02 [SC]

001EF97068F84C4F14B2C471D85B497A4166FE45 # Esse é o fingerprint da sua chave

uid [final] seu@email.com

sub cv25519 2024-09-02 [E]

#Exportando a chave pública

filipe@pop-os:~$ gpg --export --armor 001EF97068F84C4F14B2C471D85B497A4166FE45 > publickey.seu@email.com.asc

#Agora exporte a chave privada

filipe@pop-os:~$ gpg --export-secret-keys --armor 001EF97068F84C4F14B2C471D85B497A4166FE45 > privatekey.seu@email.com.ascQuando você exportar sua chave privada, vai abrir o prompt para você deinir sua senha para proteger a chave, quando você importar no Thunderbird por exemplo, ele vai pedir essa senha.

ATENÇÃO: Guarde muito bem sua chave privata e defina uma senha realmente segura, se essa chave vazar, suas mensagens encriptadas com a sua chave pública ficarão comprometidas. Diferente do Proton Mail, onde sua chave está guardada e criptograda na sua conta, aqui VOCÊ é completamente responsável pela segurança da chave.

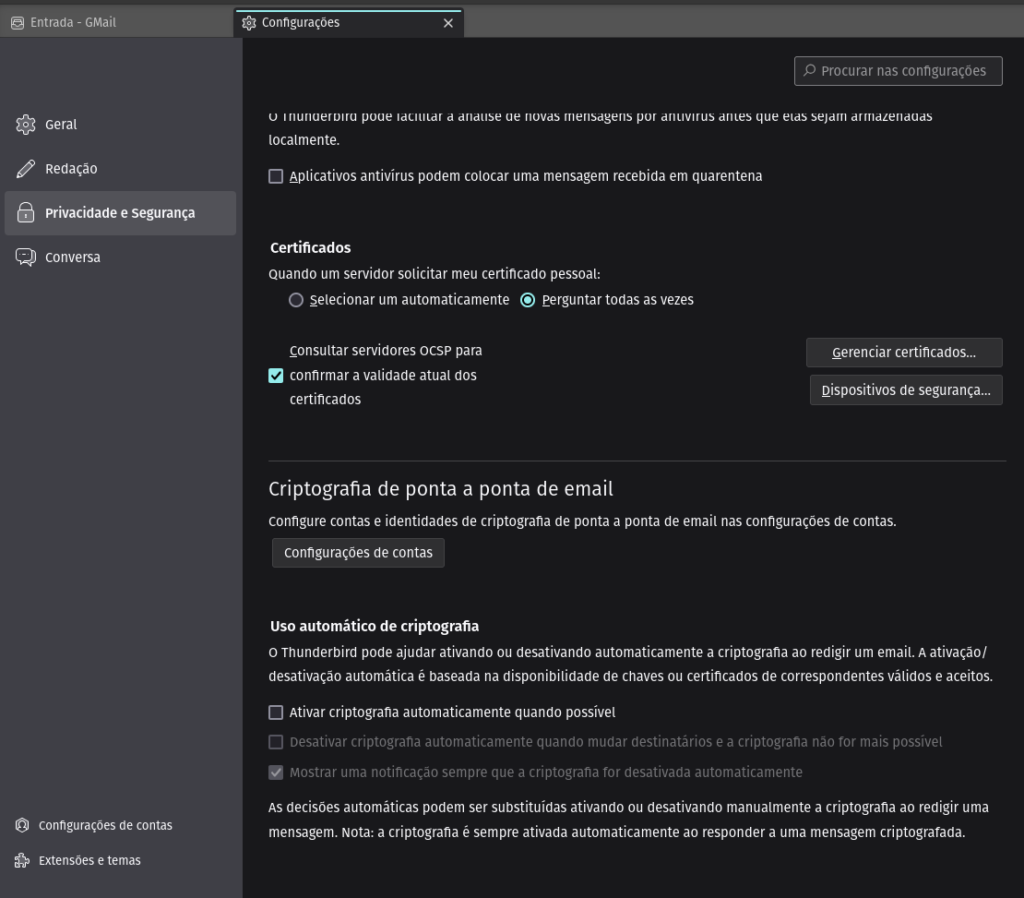

Vou usar o Thunderbird como exemplo para importar a chave privada.

Criptograria de ponta a ponta, e em OpenPGP Adicionar Chave..Por fim é só navegar até sua chave privada e digitar a senha que você definiu ao exportar a chave privada. O fluxo é o mesmo que eu mostrei no Proton Mail, você precisa trocar chaves públicas para ter criptografia de ponta a ponta nos dois lados, caso contrário quando você responder, o email vai ser enviado de forma insegura, já que você não tem a chave da outra ponta.

A minha motivação para esse escrever essa publicação foi o bloqueio do X pelo Ministro do STF. Quem é do meu círculo social sabe o quanto eu desprezo o X, mesmo antes quando era Twitter, alí o ser humano costuma mostrar o seu pior lado, ja tentei usar 2 vezes e sempre fechava a conta depois de alguns dias, simplesmente não me sentia bem ali, mas isso me acendeu uma luz do quanto é fácil calar milhões de pessoas rapidamente.

Então mais uma vez, use isso ao ser favor e para o bem! Fique em paz e obrigado por ler até aqui.